지난 13일 랜섬웨어 워너크라이(WannerCry)의 대규모 공격으로 유럽과 미국 등 전게셰 100여 개국의 기업, 기관, 병원들이 피해를 입는 사태가 발생했다. 주말인 점을 감안할 때 업무가 시작되는 15일부터 피해 규모가 더 커질수도 있는 상황이다.

워너크라이는 Microsoft Windows의 SMB 원격코드실행 취약점을 악용한것으로 패치가 미적용된 시스템에 대해 취약점을 공격하여 다양한 파일을 암호화시켜 사용자가 파일을 사용할 수 없게 만들고 복호화 비용을 요구하는 악성코드이다.

워너크라이는 doc, ppt, hwp 등 다양한 문서파일은 물론, 압축파일, DB파일에, 가상머신 파일까지 암호화 시키는 것으로 알려졌다.

SMB란 Server Msessage Block의 약어로 Microsoft Windows OS에서 폴더 및 파일 등을 공유하기 위해 사용되는 메시지 형식이다. 당연히 많은 기업과 기관들이 업무 목적으로 파일을 공유하기 위해 SMB를 사용 중인데, 워너크라이가 이런 SMB의 취약점을 공략하였기 때문에 대규모 피해가 발생한 것으로 보인다.

해결방안이런 사태는 MS에서 보안 업데이트 지원을 중단한 Windows Vista 이하 버전을 이용하는 사용자는 Windows 7 이상의 운영체제의 버전 업그레이드 및 최신 보안패치 적용이 최우선이다.

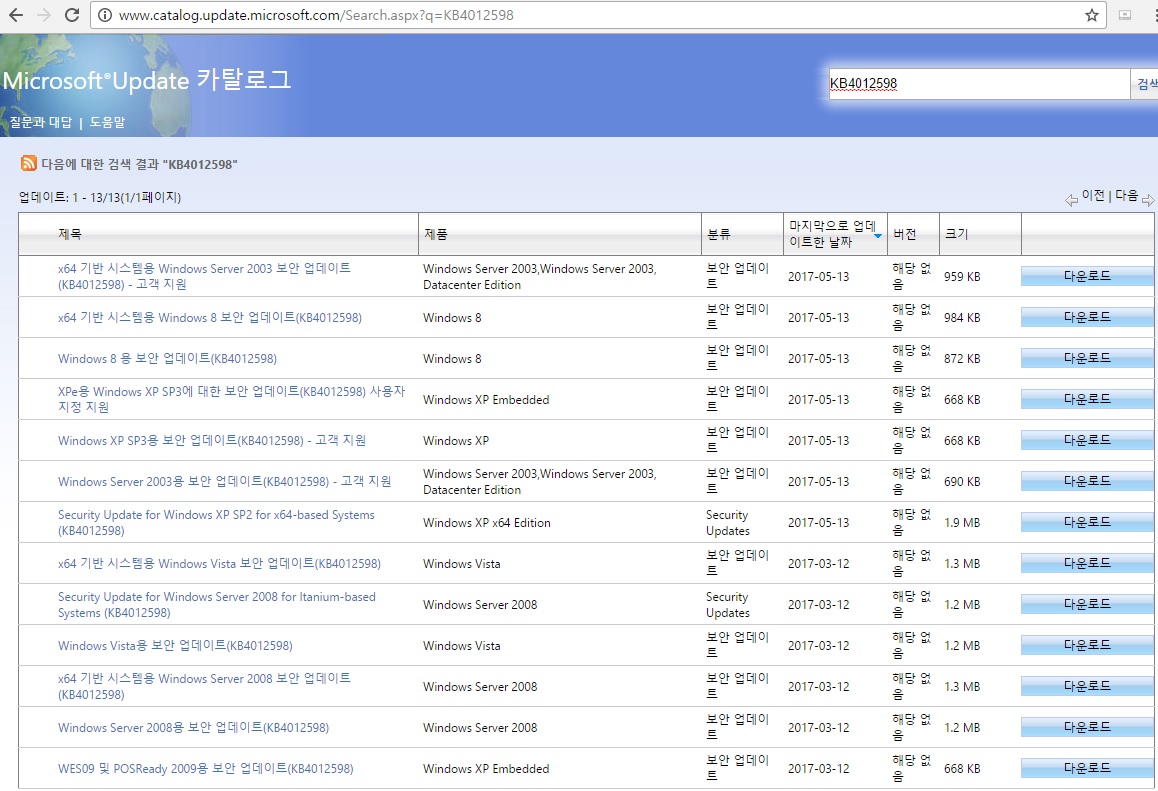

보안패치 페이지 -

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

▲랜섬웨어 관련 MS보안업데이트 페이지 ⓒ 구건우

1. 개인개인이라면 아래 같은 방식으로 감염경로를 차단하길 바란다.

1) PC를 시작하기 이전에 랜선을 뽑아 인터넷이 안되는 환경으로 OS를 구동시킨다.

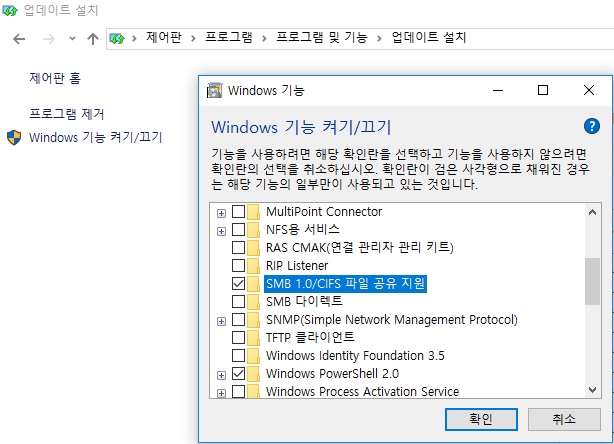

2) 제어판 -> 프로그램 -> Windows 기능 설정 또는 해제 -> SMB1.0/CIFS 파일 공유 지원 체크해제

▲제어판 - Windows 기능 켜기/끄기에서 SMB기능차단 ⓒ 구건우

3) 랜선을 다시 끼운 다음 재시작

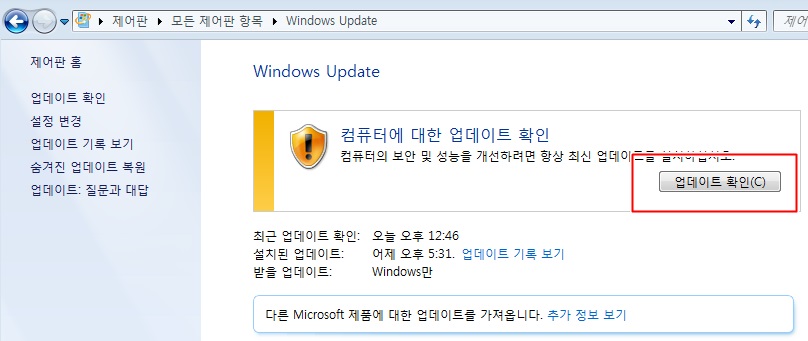

4) 재시작 후 제어판 - 윈도우 업데이트를 확인 후 바로 설치 진행

▲윈도우 업데이트확인 후 설치 ⓒ 구건우

2. 기업1) PC

기업이라면 개별적으로 PC의 SMB 기능을 차단하기 보다는 업무 시작 이전에 방화벽 프로그램을 통해 SMB 관련 포트를 사전에 차단시키는것이 더 수월하다.

차단해야 하는 SMB 관련 포트는 137(UDP), 138(UDP), 139(TCP), 445(TCP)이다. 사내 파일서버가 해당 포트를 사용하지 않는다면 관련 포트들을 차단한다고 해도 업무에 큰 지장을 주지 않는다.

SMB 관련 포트를 차단 후 전사적인 Window update를 시행하도록 하자.

2) 서버

기업에선 PC뿐 아니라 더 중요한 서버들도 예방해야 한다.

가. PC와 마찬가지로 SMB 기능을 차단하고 윈도우 업데이트를 실행시키는것이 좋다.

실행순서

서버 관리자 -> 관리 -> 역할 및 기능 -> SMB1.0/CIFS 파일 공유 지원 체크 해제 -> 확인 -> 시스템 재시작 후 윈도우 업데이트

나. Windows XP 또는 Windows Server 2003 사용자는 RDP 사용 시 IP 접근통제를 통해 허용된 사용자만 접근할 수 있도록 설정 및 기본 포트번호(3389/TCP) 변경한다.

다. Windows Server 2003 이하 사용자는 서버 내 WebDAV 서비스 비활성화시키도록 한다.

워너크라이 같이 새로 생긴 랜섬웨어는 감염 예방과 백업밖에는 보호책이 없는 실정이니 기업에선 꾸준한 보안업데이트 관리와 중요 정보자산에 대한 백업시스템을 구축하는 것이 좋다. 만일 랜섬웨어에 감염되었다면 한국인터넷진흥원 인터넷침해대응센터(국번 없이 118)나 보안업체에 신고해서 조언을 구하자.

덧붙이는 글 | 이 글은 구건우 시민기자의 개인 블로그(http://blog.naver.com/zigm)에도 실렸습니다. 오마이뉴스는 직접 작성한 글에 한해 중복 게재를 허용하고 있습니다.